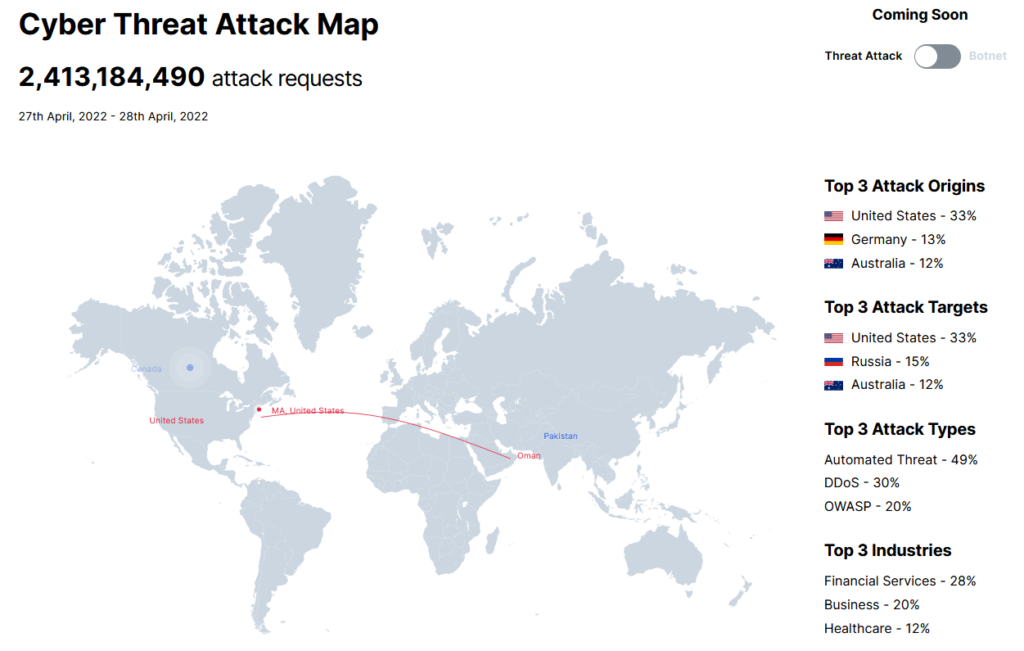

Według firmy Imperva zajmującej się cyberbezpieczeństwem i ochroną danych, tylko między 27 a 28 kwietnia 2022 na całym świecie nastąpiło 2 413 184 490 prób ataków hakerskich. To oznacza, że w każdej sekundzie hakerzy podejmują prawie 14 tysięcy prób przejęcia dostępów także do Twojej witryny, aplikacji lub skrzynki pocztowej.

Gdy czytasz ten artykuł, istnieje szansa, że to właśnie Twoja skrzynka zostanie przejęta. Hasło zostanie zmienione i utracisz dostęp do wszystkich kontaktów biznesowych. Nie tylko nadwyrężysz zaufanie w wypracowanych relacjach, ale również narazisz swój biznes na niepotrzebny chaos organizacyjny.

Zastanawiasz się co robić, aby zapobiec takiej sytuacji? Sprawdź, co proponujemy i jak możesz się zabezpieczyć.

Kim są osoby, które nieuprawnione zaglądają do Twojej skrzynki pocztowej, serwera i strony?

Hakerzy to osoby, które posiadają sporą wiedzę i umiejętności dotyczące programowania, systemów operacyjnych oraz architektury serwerowej. Dzięki swoim umiejętnościom są w stanie wyszukać luki bezpieczeństwa w oprogramowaniu, czego efektem jest nieautoryzowane uzyskanie dostępu do chronionych zasobów.

Przyczyny dla których hakerzy działają to między innymi:

- chęć dodania złośliwego kodu,

- usunięcie serwisu WWW lub zastąpienie go innymi treściami,

- zniszczenie, pozyskanie lub usunięcie danych (częściowe lub całkowite),

- wyłudzenie danych wrażliwych jak np. kart płatniczych czy logowania do kont bankowych,

- znalezienie luk w oprogramowaniu, które następnie zgłaszają ich twórcom.

Gdy w przestrzeni publicznej słyszysz o hakerze i tym, do czego doprowadziły jego działania, to najczęściej są to negatywnie nacechowane informacje. Mało kto zdaje sobie sprawę, że możemy wyróżnić cztery typy hakerów, którzy niekoniecznie działają na niekorzyść jednostki czy społeczeństwa:

- Cyberprzestępcy to hakerzy, którzy używają własnych narzędzi: malware (angielski skrót od malicious software, w polskim: złośliwe oprogramowanie), phishingu (podszywanie się pod treści) oraz ransomware (od angielskich słów: ransom – okup oraz software – oprogramowanie). Narzędzia te wykorzystują do pozyskania dostępu do cudzych środków pieniężnych lub uzyskania dostępu do danych wrażliwych.

- Haktywiści to osoby, które używają swojej wiedzy i umiejętności do aktywizmu na rzecz społeczności. Mają na celu nagłośnienie danej sprawy poprzez udostępnienie wrażliwych informacji rzucających nowe światło na daną sprawę. W przypadku firm lub jednostek działających w opozycji do działań aktywistów, potrafią również zakłócić ich działania w sieci poprzez ataki DDoS lub włamanie na stronę czy do sieci. Najbardziej znaną grupą haktywistów jest Anonymous.

- Hakerzy etyczni wykorzystują swoje umiejętności do zabezpieczania infrastruktury sieciowej. Zajmują się między innymi przeprowadzaniem testów penetracyjnych, łamaniem zabezpieczeń i przygotowywaniem narzędzi do ochrony zabezpieczeń. Ich zadaniem jest także edukacja pracowników czy analiza ryzyka bezpieczeństwa firm. Wszystko to odbywa się zgodnie z prawem.

- Script kiddies to typ hakera, który niestety nie posiada odpowiednika w języku polskim. Najczęściej mówi się tutaj o niedoświadczonych i młodych hakerach, którzy używają cudzych skryptów (kodu) do wyrządzenia szkód lub włamania się do systemu. Początki grupy to druga połowa lat 90. Niewiele niewiele o niej wiadomo ze względu na to, że najczęściej osoby te dość szybko się uczą i zajmują miejsce w jeden z wyżej wymienionych grup lub zaprzestają swojej działalności.

Być może dzięki powyższym definicjom obraz hakera jako osoby chcącej się dostać wyłącznie do Twoich cennych zasobów, zmieni się w Twoich oczach. Choć w tej grupie istnieją osoby o etycznych poglądach, to zawsze warto brać pod uwagę zagrożenia, które czyhają w sieci. W kolejnych akapitach dowiesz się, jak się chronić i co robić, gdyby zabezpieczenia zostały złamane, a do Twojego serwera dostała się nieupoważniona osoba.

Kim są Anonymous?

Zanim przejdziemy do sposób na zhakowanie i jak tego uniknąć, szczególną uwagę poświęcimy najsłynniejszej grupie hakerskiej – Anonymous. Powstała w 2002 roku, kiedy to anonimowy internauta z niezidentyfikowanego adresu IP udostępnił w sieci karykaturę polityka. Po tym wydarzeniu ktoś postanowił poruszyć kwestię dotyczącą osoby wysyłającej karykaturę. Sprawa ta stała się głośna, a sama postać została powiązana z Anonymous. Osoba ta oświadczyła, że każdy ma prawo głosu i nikogo nie można powstrzymywać. W tym właśnie momencie powstała grupa Anonymous. Zanim anonimowy internauta na stałe opuścił miejsce, w którym publikował, zostawił manifest:

We are anonymous (Jesteśmy Anonymous.)

We are legion (Jesteśmy legionem.)

We do not forgive (Nie wybaczamy.)

We do not forget (Nie zapominamy.)

Expect us. (Spodziewajcie się nas.)

Jak piszą na swojej stronie, chronią własną tożsamość i to jest powodem, dlaczego kryją się za charakterystycznymi maskami Guya Fawkesa (który w XVII wieku przeprowadził nieudany zamach na parlament brytyjski). Nikt dokładnie nie wie, ilu członków liczy grupa, ani kto jest jej założycielem. Grupa jest również dość liberalna pod względem dołączenia, czy też rezygnacji z członkostwa. Nie posiada żadnych struktur ani biur. Głównym celem grupy jest dbanie o wolność Internetu, a także równość prawa głosu.

Działalność

Anonymous mają na swoim koncie dziesiątki przeprowadzonych ataków hakerskich, w skutek których pozyskiwali i udostępniali dane pocztowe, adresy e-mail, a także dane kart płatniczych. Wyłączali serwisy internetowe, realizowali ataki DDoS, a także atakowali rządy. Ujawniali niewygodne dla rządów wiadomości e-mail, a także blokowali dostęp do rządowych stron internetowych. Najbardziej znaną akcją jest prawdopodobnie Akcja przeciwko ACTA, czyli Anti-Counterfeiting Trade Agreement. Porozumienie miało zwalczać naruszenia własności intelektualnej, zapobiec piractwu, a także rozpowszechnianiu się podróbek. Parlament Unii Europejskiej odrzucił podpisanie porozumienia, prawdopodobnie stało się to w wyniku ogromnej fali protestów w całej Europie, w tym także w Polsce. Anonymous zaatakowało wówczas korporacyjne i państwowe strony USA, Francji, Polski, Irlandii i Słowenii. Ze względu na sposób jaki działają, czasami nazywani są haktywistami, mimo, że uzyskują dostęp do danych w sposób nielegalny.

Dlaczego Anonymous są tak interesujący?

W działaniu Anonymous zdecydowanie przeważa bezwzględność w realizacji założonych celów. Często zanim posiądą dane w nieuprawniony sposób lub wyłączą stronę, ostrzegają swoje ofiary, aby zaprzestały konkretnych działań. Taka prośba miała miejsce właśnie w przypadku ACTA, gdy społeczność wielokrotnie apelowała do ówczesnego premiera, Donalda Tuska o zrezygnowanie z dalszych prac nad podpisaniem porozumienia.

Głównym wyróżnikiem grupy jest tajemnica, a mianowicie brak konkretnej tożsamości, którą można by przypisać konkretnym jednostkom. Drugi element to działanie na rzecz społeczności i ujawnianie kontrowersyjnych danych.

W latach 2010-2012 wymiary sprawiedliwości na całym świecie stawiały zarzuty, wystawiały listy gończe i aresztowały osoby, które uznały za powiązane z Anonymous. Działania te pokazują, że nawet anonimowi hakerzy nie pozostają bezkarni.

Karalność cyberprzestępców w Polsce

W Polsce cyberprzestępcy działający niezgodnie z prawem, są osądzani na podstawie artykułów od 267 do 269b. kodeksu karnego, znajdujących się w rozdziale: Przestępstwa przeciwko ochronie informacji. Artykuły te określają to, kto i w jakiej sytuacji może zostać pozbawiony wolności lub jego wolność może zostać ograniczona. W przypadku artykułów: 267, 268, 268a, 269a oraz 269b grozi od 3 miesięcy do 5 lat, w zależności od tego czy hakerzy również rozpowszechniają lub niszczą informacje, do których uzyskali dostęp. Wyjątkiem jest artykuł 269., który mówi o nieautoryzowanym dostępie, a także zmianie, usunięciu lub zniszczeniu danych “(…) o szczególnym znaczeniu dla obronności kraju, bezpieczeństwa w komunikacji, funkcjonowania administracji rządowej, innego organu państwowego lub instytucji państwowej (…). W takim wypadku cyberprzestępcom grozi kara od 6 miesięcy do 8 lat pozbawienia wolności.

Na stronie Policji możemy odnaleźć statystyki dotyczące wszczęcia postępowań i rzeczywistego stwierdzenia przestępstw w latach 1999-2020. W przypadku artykułów 268 i 268a dotyczących stricte hakowania, widzimy, że liczba wszczętych postępowań i stwierdzonych przestępstw w ostatnich latach wzrosła do kilkuset rocznie. Niestety, publiczny dostęp do konkretnych przypadków jest ograniczony – prawdopodobnie ze względu na to, że sprawy te wiążą się z naruszeniem, niejednokrotnie wrażliwych, danych.

Niemniej warto pamiętać o tym, że jeśli staniemy się ofiarą ataku hakerskiego, istnieje możliwość zgłoszenia popełnienia przestępstwa i skierowania sprawy na policję. Jednak dopiero w 2022 roku polski rząd powołał dedykowaną jednostkę do zwalczania przestępstw związanych z hakowaniem i przestępstwami popełnionymi w sieci.

Powstanie Centralnego Biura Zwalczania Cyberprzestępczości (CBZC)

12 stycznia 2022 roku, zgodnie z podpisaną wcześniej ustawą, w Polsce powstało Centralne Biuro Zwalczania Cyberprzestępczości z siedzibą w Warszawie. Jest to jednostka organizacyjna Policji, do której zadań należą:

- rozpoznawanie i zwalczanie przestępstw popełnionych przy użyciu systemu informatycznego, systemu teleinformatycznego lub sieci teleinformatycznej oraz zapobiegania tym przestępstwom, a także wykrywania i ścigania sprawców tych przestępstw;

- wspierania w niezbędnym zakresie jednostek organizacyjnych Policji w rozpoznawaniu, zapobieganiu i zwalczaniu przestępstw.

Polska jest przyłączona do Internetu od 1991 roku, a różne formy cyberprzestępczości istniały jeszcze przed przyłączeniem się naszego kraju do sieci. Powstanie Centralnego Biura Zwalczania Cyberprzestępczości (CBZC) ponad 30 lat po tym fakcie pokazuje tylko, jak lekceważąco polski rząd podchodzi do zagrożeń, jakie można spotkać w Internecie.

Do pracy w CBZC ma zostać przyjętych prawie 1800 osób, których umiejętności określa rozporządzenie Ministra Spraw Wewnętrznych i Administracji z dnia 12 stycznia 2022. Po zapoznaniu się z rozporządzeniem widzimy, że kandydaci powinni posiadać szeroki zakres wiedzy dotyczący funkcjonowania serwerów, komunikacji w sieci czy ataków hakerskich.

Na stronie, na której opublikowane zostało ogłoszenie dotyczące pracy w jednostce, nie ma mowy o wynagrodzeniu, natomiast minister wspomniał, że wynagrodzenie będzie pomiędzy 70 a 130% wyższe, niż ma to miejsce na pozostałych stanowiskach w jednostkach Policji. Szacuje się, że w przypadku kwoty maksymalnej ma to być około 13 tysięcy złotych. Czy tak szeroki zakres wiedzy, której się wymaga w stosunku do oferowanego wynagrodzenia, przyciągnie odpowiednie osoby? Czy możemy spodziewać się wzrostu zgłaszanych spraw, a także rzeczywistego wzrostu bezpieczeństwa w sieci? CBZC to młoda jednostka, dlatego na pewno będziemy obserwować jej rozwój oraz to, w jaki sposób prowadzi działania prewencyjne, dotyczące zagrożeń w sieci.

O czym mówimy, gdy słyszymy o hakowaniu?

Jeśli myślisz, że hakowanie odbywa się wyłącznie przez złamanie hasła, to jesteś w błędzie. Metod jest mnóstwo i hakerzy robią to w sposób, w który byś tego nawet nie podejrzewał. Jakie są zatem sposoby na zhakowanie?

- Odnalezienie tzw. dziury lub luki w oprogramowaniu. Oznacza to, że hakerzy znaleźli lukę w oprogramowaniu, która umożliwia dodanie własnego kodu do strony, zmianę całkowitą treści witryny, ukrycie konkretnych treści, a także rozsyłanie SPAMu, o ile konfiguracja witryny zezwala na takie działanie. W 2018 roku pisaliśmy o tym, że Drupal poinformował o odnalezieniu luk bezpieczeństwa i prosił o niezwłoczną aktualizację oprogramowania. Z kolei w 2020 roku pisaliśmy o odkryciu poważnej luki w zabezpieczeniach starszych wersji popularnych wtyczek ThemeGrill i Code Snippets, które mogą prowadzić do przejęcia niezaktualizowanych stron internetowych. Brak aktualizacji oprogramowania to jedna z najczęstszych przyczyn, przez które nasi klienci zmuszeni są do działań związanych z aktualizacją oprogramowania oraz usunięciem złośliwego kodu, który dopisali hakerzy. Często konieczne jest również czasowe zaprzestanie wysyłania newsletterów oraz zabezpieczenie programów służących do ich wysyłki, aby w przyszłości nie doszło do podobnych incydentów.

- Phishing to podszywanie się pod konkretną treść (np. popularny sklep, stronę dobrze znanej marki) lub treść związaną z popularnym tematem w danym czasie. Powoduje to, że osoby, które mają styczność z daną treścią, w łatwy sposób stają się podatne na oszustwo. Odbiorca może trafić na tego typu treści nie tylko na stronie, ale także odbierając wiadomość e-mail. Oznacza to, że korzystając ze skrzynki e-mailowej, również możesz zostać poddany takiej próbie. Przykładem z ostatniego kwartału 2021 roku jest szeroko reklamowana strona, która służyła do wyłudzenia danych. Osoby, które odpowiadały za stworzenie witryny, zachęcały do inwestycji w firmę KGHM Polska Miedź S.A., co niestety służyło wyłudzeniu środków pieniężnych o wartości ponad 900 zł. Podmiot KGHM Polska Miedź S.A. ostrzegał “przed fałszywymi stronami internetowymi oraz przed zawieraniem fikcyjnych umów inwestycyjnych”. Ostatecznie sprawą zainteresowała się policja, natomiast nie wiemy, czy udało się ukarać osoby stojące za tą akcją phishingową.

- DNS spoofing, czyli zatruwanie DNS. Podobnie jak w punkcie pierwszym, atak wykorzystuje luki, ale w architekturze DNS, na które kieruje dana strona. Serwery DNS przypisują danej domenie konkretny adres IP, z którym jest skojarzona. Informacja ta jest odświeżana co jakiś czas przez serwery. Jeśli hakerowi uda się znaleźć lukę w konfiguracji DNS, to jest w stanie przy odświeżaniu wskazać inny adres IP. Jakie są tego konsekwencje? Sytuacja może doprowadzić do skierowania domeny na serwery kontrolowane przez hakera, np. w celu wyłudzenia danych czy pobrania złośliwego oprogramowania przez mniej świadomych użytkowników. Atakom można zapobiec między innymi przez odpieranie oraz weryfikację źródeł odpowiedzi dostarczanym DNS-om. Jeśli serwery DNS nie są zabezpieczone usługą DNSSEC, to potencjalne wystąpienie ataku wzrasta. Jeśli Twój operator domeny oferuje DNSSEC, zainteresuj się tym rozwiązaniem. Najczęściej jest ono bezpłatne, a pozwoli Ci ograniczyć potencjalne wystąpienie ataku hakerskiego przez zatrucie DNS.

- DDoS (Distributed Denial-of-service) to rozproszony atak na jednostkę, celem zajęcia jej wszystkich wolnych zasobów. Wyobraź sobie, że atakujący za cel obierają serwer, na którym skonfigurowana jest Twoja strona internetowa. Pewnego dnia, gdy chcesz na nią wejść, okazuje się, że działa ona wolno. Na tyle wolno, że trudno jest Ci przejść na kolejne podstrony, które z czasem mogą stać się niedostępne. Takie mogą być skutki ataku DDoS. Hakerzy chcą wykorzystać wszystkie dostępne zasoby, jak na przykład transfer, czyli ilość danych, jaką możesz pobrać, ale i wysłać na serwer. Transfer jest zużywany podczas ruchu przychodzącego i wychodzącego na stronie. Wyobraź sobie niezliczoną ilość rozproszonych na całym świecie komputerów, z których w jednym momencie następuje próba wejścia na Twoją stronę. Serwer posiada ograniczone możliwości przyjęcia takiego ruchu, a także odpowiedzi. Próbuje on kolejkować ruch i odpowiedzi, atak się powtarza i tak w kółko. Atak DDoS trwa, dopóki połączenia nie zostaną odparte. Próba złamania zasobów serwera może również celować w złamanie protokołów komunikacyjnych, które są niewidoczne dla klienta, natomiast pozwalają na zakłócenie działania serwerów i wzajemne przesyłanie między nimi informacji. Taka sytuacja również ma niekorzystny wpływ na użytkownika końcowego, czyli Ciebie.

- Wirus ma za zadanie utrudnienie pracy Twojego komputera, ale również podsłuchanie danych, takich jak hasła dostępu, czy numery kart płatniczych, które przesyłane są do niepowołanych osób. Złośliwe oprogramowanie jakim są wirusy, najczęściej możesz pobrać klikając w linki znajdujące się w wiadomości od nieznanych nadawców, czy pobierając na swój komputer lub smartfona oprogramowanie z niesprawdzonego źródła. Wirusy mogą również służyć do zaimplementowania oprogramowania, które sprawi, że Twój komputer będzie brał udział w powyżej opisanych atakach DDoS, a Ty nie będziesz tego świadomy.

- Złamanie hasła. Mimo wielokrotnego apelu z naszej strony, hasła do logowania wciąż są zbyt słabe, a przez to łatwe do złamania. Wielu naszych klientów niejednokrotnie padło ofiarą hakerów, którzy po złamaniu lub odgadnięciu prostego hasła, rozsyłali z biznesowego adresu e-mail SPAM. Odpowiedzią na tego typu atak jest zmiana hasła na skomplikowane. Na tyle trudne, abyśmy nie byli w stanie go zapamiętać. Na stronie Security.org możesz sprawdzić jak Twoje hasło jest silne i ile czasu będzie potrzebne do jego złamania. Niezbędne jest również stosowanie różnych haseł do różnych serwisów czy kont pocztowych, aby uniknąć kompromitacji jednego hasła pasującego do różnych serwisów.

- Clickjacking lub UI redress (user interface redress attack) to w tłumaczeniu na polski: porywanie kliknięć. Hakerzy, czy też w tym wypadku: porywacze kliknięć, zmuszają użytkownika strony do kliknięcia w coś innego, niż rzeczywiście użytkowniki widzi. Po umieszczeniu na stronie linku w tak zwanej warstwie strony, która dla użytkownika jest niewidoczna, manipulują kursorem użytkownika. Ten klika dokładnie w link, który na stronie umieścili hakerzy. Clickjackingu można dokonać również przy użyciu wiadomości e-mail. Przykładem jest wysłanie wiadomości, zawierającej wideo. Jeśli haker wyśle do Ciebie e-mail zawierający wideo w treści wiadomości, to klikając w przycisk odtwarzania możesz zostać przeniesiony na stronę, na której wcale się nie chciałeś znaleźć. A z kolei na stronie możesz zostać zmuszony do pobrania złośliwego oprogramowania, czy zmanipulowany w kolejny link.

Wyślij mi przelew na nowy numer konta – o atakach poprzez e-mail

Jak widzisz, sposobów na zaatakowanie strony czy też Ciebie bezpośrednio, jest mnóstwo. A co ze skrzynką pocztową? Czy tutaj również może Cię spotkać przykra niespodzianka? Niestety tak. Poznaj powody i elementy, dzięki którym kradzież pieniędzy jest prostsza, niż mógłbyś przypuszczać.

Wiem co wysyłasz

W kontekście poczty możemy wspomnieć o e-mail phishingu, czyli podszywaniu się pod dobrze Ci znane treści. Wystarczy, że atakujący wyśle Ci e-mail, który wygląda jak ten od szefa, koleżanki z pracy, czy kontrahenta.

Jeśli e-mail będzie wyglądał dość wiarygodnie, to możesz zostać naciągnięty na:

- wysłanie przelewu na niewłaściwy numer konta,

- kliknięcie w link lub pobranie załącznika prowadzącego do instalacji złośliwego oprogramowania,

- prośbę o wskazanie danych do logowania.

Skutki tych działań mogą być fatalne. Utracone tysiące złotych, wyciek danych i na koniec paraliż komunikacyjny. Nie tylko wewnątrz firmy, ale także na zewnątrz, w relacjach biznesowych, na które niejednokrotnie pracowałeś latami.

Znam Cię

Co wpływa na to, że zwyczajnie dajemy się nabrać i skąd hakerzy wiedzą, w jaki sposób uderzyć? Większość ataków odbywa się za pomocą botów, natomiast te, które są nastawione na pozyskanie pokaźnych środków finansowych, odbywają się na podstawie wcześniej opracowanej strategii. Haker obserwuje swój cel, czyli na przykład Ciebie. Wykorzystuje tutaj technikę OSINT (z ang. open source intelligence), czyli pozyskiwania i gromadzenia ogólnodostępnych informacji. Dzięki temu sprawdza:

- Twoje profile społecznościowe w sieci, żeby dowiedzieć się co publikujesz, jakie zdjęcia lajkujesz na Instagramie, jakie filmy wideo oglądasz na YouTube. Dzięki temu wie w jaki sposób Cię podejść. Łatwiej przecież zaczepić Cię o ostatnio oglądany film, niż zadzwonić z wyłącznie z informacją bez kontekstu, prawda? Nie od dziś wiadomo, że wspólne tematy łączą ludzi.

- Dane dotyczące firmy, tego co oferuje, a także z kim współpracuje. Jakie technologie są używane. Informacje są zbierane nie tylko o firmie, ale także o właścicielu, pracownikach, a także pracownikach kontrahentów. Nierzadko hakerzy wiedzą również kto jest odpowiedzialny za jakie operacje w firmie, jak skonstruowane są adresy e-mail pracowników, a także jaka jest struktura organizacyjna firmy.

- Zaglądanie do śmieci. Jeśli hasła, wrażliwe dane, umowy, notatki czy prezentacje, lądują w koszu na śmieci, a nie w niszczarce, to sam prosisz się o kradzież danych. Osoby, które chcą uzyskać wszystkie informacje, zrobią to za wszelką cenę. Pamiętaj, że stawką jest Twój dorobek.

Metoda OSINT, czyli szczegółowego wywiadu dotyczącego określonego celu jest jedną ze składowych skutecznego ataku. Co ciekawe, w Polsce istnieje możliwość przeszkolenia się z tej metody, a wiele propozycji szkoleniowych znajdziesz w sieci.

Jestem tylko człowiekiem

W kontekście bezpieczeństwa mówi się, że to człowiek jest najsłabszym ogniwem całego procesu. To osoba, do której należy skrzynka e-mailowa ma ogromny wpływ na to, jak potoczą się losy firmy. Od niej zależy, czy dokładnie przyjrzy się wiadomości, którą dostała i zweryfikuje, czy rzeczywiście nadawca jest tym, za kogo się podaje. Drugą składową, dzięki której ataki hakerskie poprzez e-mail się udają, jest stosowanie socjotechnik. I w tym momencie nie jesteśmy w stanie zaproponować nic, co uchroni Cię przed atakiem hakerskim, poza Tobą samym. Ataki powodzą się ze względu na 4 elementy: wywiad, budowanie relacji, grę i wyjście.

Wyobraź sobie sytuację, że prowadzisz korespondencję e-mailową z Kasią, u której zamawiasz ogromne ilości kawy. Kasia jest miła, prowadzi social media swojej marki, gdzie publikuje w jaki sposób prowadzona jest produkcja kawy, w także informuje w jaki sposób można ją zamówić. Od czasu do czasu, poza standardowymi zamówieniami, dopisujesz w e-mailu pytanie, czy u Kasi wszystko w porządku oraz piszesz, że śledzisz jej social media i widziałeś informację o nowym rodzaju kawy. Korespondencja jest kontynuowana, wypracowujesz całkiem przyjemną relację biznesową, czasem gdzieś w swoich social mediach chwalisz się, że wspierasz małych producentów i wymieniasz Kasię oraz jej firmę. Składasz kolejne zamówienie, a w zamian jak zwykle otrzymujesz potwierdzenie zamówienia i prośbę o wpłatę, ale na inny numer konta. Argumentem jest zmiana banku, stąd numer uległ zmianie. Wysyłasz przelew na nowy numer konta i czekasz na swoje zamówienie. Zamówienie nie dociera w standardowym terminie. Pomyślałeś, że może jest ich więcej niż zwykle. Przecież Kasia zawsze wywiązywała się z umowy. Zamówienie jednak nie dociera, więc piszesz e-maila, na którego nikt niestety nie odpisuje. Postanawiasz zadzwonić i wtedy słyszysz, że Kasia nie otrzymała Twojego zamówienia, a numer konta bankowego się nie zmienił. W tym momencie orientujesz się, że coś jest nie tak i zostałeś oszukany. Porównujesz wiadomości e-mail i wygląd stopki w e-mailu. Być może sprawdzasz nawet źródło wiadomości i to, skąd rzeczywiście została wysłana.

Na podstawie tej historii możesz zobaczyć, że haker zbuduje z Tobą relację, a po niewzbudzającej Twoich podejrzeń wymianie e-maili, wspomni, że za zamówienie, które złożyłeś, możesz zapłacić na numer konta, który ulegnie zmianie. Po wysłaniu środków następuje wycofanie się. Haker zaciera wszystkie ślady i znika z pieniędzmi, a Ty się orientujesz, co się stało. Niestety jest to dość powszechny model wyłudzenia środków pieniężnych, który z powodzeniem funkcjonuje.

Przykładu z prawdziwego życia możemy poszukać nie tak daleko, bo u największych gigantów: Facebooka i Google, które między 2013 a 2015 zostały oszukane na 100 milionów dolarów. Haker wykorzystał fakt, że obydwie firmy korzystały w tym czasie z usług tajwańskiej firmy Quanta. Haker podszył się pod dostawcę usług, dostarczając Google i Facebook’owi serię faktur do opłacenia. Obydwie firmy faktury opłaciły, nie orientując się jak ogromny błąd popełniają. W ostateczności wyłudzenie zostało wykryte. Oszust został aresztowany, ale Google i Facebook odzyskały tylko połowę z utraconej kwoty.

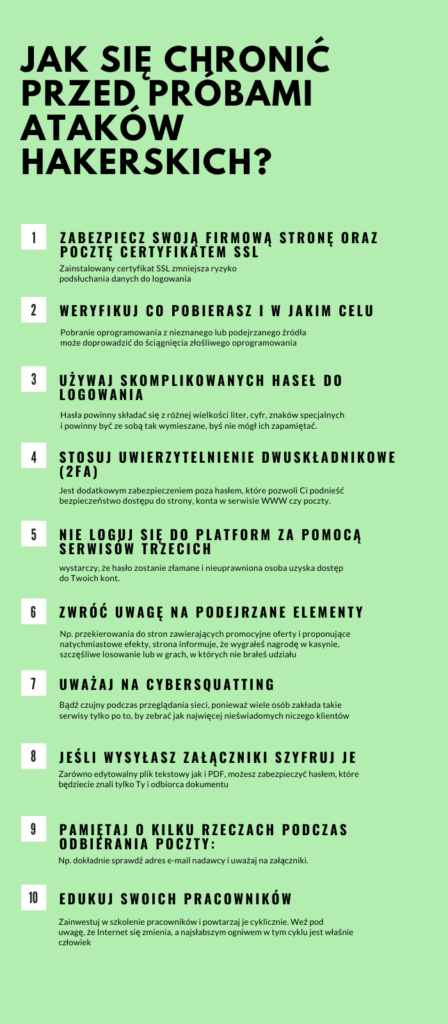

Jak się chronić przed próbami ataków hakerskich?

Wspominaliśmy na początku artykułu, że w każdej sekundzie jest ponad 50 tysięcy szans, że to Ty zostaniesz wybrany na ofiarę hakerów. W takim razie chronić się przed cyber niebezpieczeństwami? Poniżej nasze rady:

- Zabezpiecz swoją firmową stronę oraz pocztę certyfikatem SSL. Obecnie trio: SSL, domena oraz hosting to podstawa prowadzenia jakiejkolwiek działalności w sieci. Nie ma znaczenia to, że nie przechowujesz danych kart płatniczych klientów, informacji o zamówieniach czy innych, wrażliwych danych. Zainstalowany certyfikat SSL zmniejsza ryzyko podsłuchania danych do logowania, niż gdybyś go nie miał. A stąd jeden krok do zalogowania się przez hakera, a później do dopisania złośliwego oprogramowania Twojej strony. Ta zasada działa również w drugą stronę. Sprawdzaj, czy serwis jest zabezpieczony certyfikatem SSL. Rozpoznasz go po zamkniętej kłódce obok adresu strony WWW. Pamiętaj, że pozostawianie jakichkolwiek danych na stronie niezabezpieczonej certyfikatem SSL sprawia, że połączenie między Tobą a serwerem, może być podsłuchiwane. W ten sposób hakerzy mogą przechwycić nie tylko wiadomości, które pozostawiasz w formularzu na stronie, ale także dane dotyczące płatności.

- Weryfikuj co pobierasz i w jakim celu. Pobranie oprogramowania z nieznanego lub podejrzanego źródła może doprowadzić do ściągnięcia złośliwego oprogramowania wprost na Twój komputer. A jak wspominaliśmy wyżej, tego typu oprogramowanie może sprawić, że będziesz częścią ataku DDoS.

- Używaj skomplikowanych haseł do logowania. Hasła powinny składać się z różnej wielkości liter, cyfr, znaków specjalnych i powinny być ze sobą tak wymieszane, byś nie mógł ich zapamiętać. Jeśli nie jesteś kreatywny w wymyślaniu haseł, skorzystaj z generatora. Przechowuj hasła w takich narzędziach jak: KeyPass, LastPass, Password Safe. Pamiętaj o tym, aby hasła były różne dla różnych dostępów. Dzięki temu, w przypadku wycieku danych czy złamaniu hasła, unikniesz kompromitacji jednego hasła do wszystkich dostępów.

- Stosuj uwierzytelnienie dwuskładnikowe (2FA) tam, gdzie to jest tylko możliwe. Uwierzytelnienie dwuskładnikowe jest dodatkowym zabezpieczeniem poza hasłem, które pozwoli Ci podnieść bezpieczeństwo dostępu do strony, konta w serwisie WWW czy poczty. Najpopularniejszym sposobem uwierzytelniania 2FA jest podanie 6 cyfrowego kodu, który zmienia się co kilkanaście lub kilkadziesiąt sekund. Jeśli skonfigurujesz dwuskładnikowe uwierzytelnianie, a Twoje hasło zostanie skompromitowane, to haker wciąż nie będzie się mógł zalogować ze względu na brak dostępu do kodu czy urządzenia, na którym taki kod posiadasz skonfigurowany. Popularną aplikacją do konfiguracji kodów 2FA jest Google Authenticator. Jeśli posiadasz konto hostingowe w Mserwis.pl i nie aktywowałeś jeszcze dwuskładnikowego uwierzytelnienia, to zrób to jak najszybciej! Pełną instrukcję znajdziesz pod tym linkiem.

- Nie loguj się do platform za pomocą serwisów trzecich. Operator zezwala na logowanie za pomocą konta Google lub Facebooka? Unikaj logowania do serwisów za pomocą serwisów trzecich. Wystarczy, że hasło zostanie złamane i nieuprawniona osoba uzyska dostęp do Twoich kont.

- Zwróć uwagę na podejrzane elementy na stronie:

- Przekierowania do stron zawierających promocyjne oferty i proponujące natychmiastowe efekty. Najczęściej również strona zachęca do szybkiego podjęcia decyzji, ponieważ oferta dostępna jest tylko tu i teraz.

- Po wejściu na stronę, na Twoje urządzenie automatycznie pobierane jest oprogramowanie bez Twojej zgody. Postaraj się nie otwierać plików, a jak najszybciej usunąć je z dysku.

- Strona zawiera mnóstwo różnych przycisków zachęcających do pobrania czegoś lub odtworzenia wideo.

- Po przejściu na stronę wyskakuje wiele ekranów lub okienek w tle, nawet jeśli ich nie otwierałeś.

- Na stronie jest wiele błędów ortograficznych i gramatycznych.

- Strona informuje, że wygrałeś nagrodę w kasynie, szczęśliwe losowanie lub w grach, w których nie brałeś udziału. Możesz zostać poproszony o wzięcie udziału w grze, zakręcenie kołem szczęścia, udzielenie odpowiedzi na proste pytania itp. Pamiętaj jednak, że jest to tylko pretekst do wyłudzenia danych.

- Uważaj na cybersquatting, czyli podszywanie się pod daną stronę. Wyszukiwarka jest dostępna na stronie Google.com, ale nagle znalazłeś się na Gogle.com? Zamiast na Allegro.pl wszedłeś na Allagro.pl? Bądź czujny podczas przeglądania sieci. Wiele osób zakłada takie serwisy tylko po to, by zebrać jak najwięcej nieświadomych niczego klientów, którzy pozostawią wrażliwe dane.

- Jeśli wysyłasz załączniki szyfruj je. Zarówno edytowalny plik tekstowy jak i PDF, możesz zabezpieczyć hasłem, które będziecie znali tylko Ty i odbiorca dokumentu. To powszechna praktyka stosowana przez instytucje bankowe, które wrażliwe dokumenty jak umowy czy dokumenty dotyczące aktualizacji danych, szyfrują hasłem znanym tylko Tobie i bankowi. Najczęściej są to ostatnie 4 numery rachunku bankowego lub umowy, zdarza się również zabezpieczanie dokumentów numerem PESEL. Niestety nie jest to najlepsza forma zabezpieczeń ze względu na fakt, że numery kont banowych i część numeró PESEL jest jawna. Dokumenty można również pakować do pliku w formacie .7z czy RAR, który również możesz zabezpieczyć skomplikowanym hasłem.

- Pamiętaj o kilku rzeczach podczas odbierania poczty:

- Dokładnie sprawdź adres e-mail nadawcy. Jeśli jest nietypowy lub zbyt długi, zachowaj ostrożność.

- Jeśli ktoś twierdzi, że jest pracownikiem znanej organizacji, a jego adres e-mail będzie zawierał nazwę domeny znanej firmy, to zweryfikuj źródło wiadomości. Jak to zrobić, opisaliśmy w artykule: Włamanie na skrzynkę mailową i żądanie okupu – co robić?, w akapicie: Jak sprawdzić nagłówki wiadomości? W przypadku różnic związanych z adresem e-mail a adresem serwera, z którego została wysłana wiadomość, możemy mówić o phishingu i próbie oszustwa.

- Uważaj na załączniki. Jeśli dostajesz wiadomość z nieznanego adresu e-mail, gdzie załączony jest plik w formacie: .xlsx, .rar, .tgz, a także .pdf czy .gif, nie otwieraj ich. Nie znasz nadawcy i nie wiesz jakie są jego zamiary. Najczęściej w załącznikach znajduje się złośliwe oprogramowanie, którego pobranie może się zakończyć problemami.

- Nie ignoruj błędów ortograficznych, interpunkcyjnych i gramatycznych. Większość firm ma surowe standardy redakcyjne. Rzadko zdarza się, aby wiadomości były wysyłane ze sporą ilością błędów lub napisanych potocznym językiem.

- Panuj nad sobą, gdy e-mail próbuje wywołać u Ciebie określoną reakcję emocjonalną. Koleżanka nagle utknęła w korku i nie ma dostępu do gotówki ani karty płatniczej i prosi o natychmiastowy przelew? Kontrahent wzywa do szybszego opłacenia zamówienia, ale ostatnio zmienił numer konta? Trzymaj emocje na wodzy i na chłodno przekalkuluj sytuację. Spróbuj się skontaktować telefonicznie i wyjaśnić sytuację. Nie daj się ponieść emocjom, bo wówczas bardzo łatwo jest o błędy, które mogą kosztować tysiące złotych.

- Edukuj swoich pracowników. Pamiętasz o ich rozwoju z zakresu dziedzin, w których są specjalistami? Zorganizuj szkolenie związane z dobrymi praktykami dotyczącymi bezpiecznego korzystania z sieci, logowania czy korzystania z poczty. Uczulaj pracowników, na co powinni zwracać uwagę, prowadząc korespondencję e-mailową. Jak mogą weryfikować, czy nadawca jest faktycznie tym, za kogo się podaje. Pamiętaj, że przeczytanie tego artykułu i zastosowanie się do przedstawionych porad, sprawi, że bezpieczeństwo w Twojej organizacji się nieco podniesie. Zainwestuj w szkolenie pracowników i powtarzaj je cyklicznie. Weź pod uwagę, że Internet się zmienia, a najsłabszym ogniwem w tym cyklu jest właśnie człowiek.

Nie taki diabeł straszny – kiedy go rozpoznasz

Jeśli do tej pory beztrosko korzystałeś z Internetu, nie zwracając uwagi na czyhające zagrożenia, to mamy nadzieję, że ten artykuł zmienił Twoje podejście. Rozumiejąc motywację działania hakerów i sposoby, w jaki mogą próbować Cię podejść, jesteś w stanie się przygotować do odpierania ataków hakerskich. Mamy nadzieję, że wdrożysz w życie, opisane wskazówki i dzięki nim łatwiej będzie Ci zadbać o Twoje bezpieczeństwo w sieci. Jeżeli masz problemy ze swoją stroną www, skorzystaj z usługi usuwania wirusów.

W MSERWIS.pl i Domeny.tv przez 7 lat dbałam o jak najlepszy kontakt z klientami. Rozwiązywałam ich najprzeróżniejsze problemy i nadzorowałam nad systemem zgłoszeń pomocy technicznej. Aktywnie śledziłam zmiany dotyczące oferty firmy oraz trendy technologiczne, aby zapewnić klientom jak najlepsze wsparcie.

Zajmowałam się obsługą kluczowych klientów, a także byłam odpowiedzialna za marketing wielu produktów. Rozumiem techniczne aspekty branży i potrafię skutecznie komunikować się z interesariuszami z różnych działów.

Komentarze

8 odpowiedzi na “Jak działają hakerzy i skąd mają Twoje dane?”