Jeżeli teraz napiszę, że jest możliwe przejęcie Twojego konta do usług w sieci, pomyślisz, że to niemożliwe. Login i hasło znasz tylko Ty, nie dzielisz się swoimi dostępami z innymi osobami. Przejęcie konta nigdy nie zdarzyło się Tobie czy Twoim znajomym. A może jednak słyszałeś o przypadkach zhakowania konta w Twoim otoczeniu?

Jak najczęściej dochodzi do nielegalnego przejęcia dostępów do usług? Czy można się przed tym chronić? Dowiesz się z tego artykułu.

Do przejęcia konta najczęściej dochodzi w wyniku oszustw (ang. scam). Mają one na celu próbę przejęcia konta użytkownika w Internecie, a następnie wykorzystania tego dostępu do realizacji celów zaplanowanych przez cyberprzestępców (inaczej hakerów) np. nielegalnej sprzedaży pozyskanych danych.

Jak nie dać się nabrać na phishing (scam), czyli podszywanie się? W tym artykule pokażę sposoby, jakimi przestępcy próbują zdobyć nasze dane do logowania wraz z konkretnymi przykładami phishingu w wiadomościach e-mail.

Oszustwo związane z przejęciem konta (ATO)

Angielskie określenie Account Takeover Fraud (ATO), oznacza oszustwo związane z przejęciem konta. Kończy się sukcesem dla osoby atakującej, kiedy uzyskuje ona dostęp (login, hasło, SMS kod) do konta usługi swojej ofiary np. poczty elektronicznej, konta administracyjnego do systemu zarządzania stroną CMS (np. WordPress) czy też konta panelu zarządzania hostingiem (np. cPanel).

Zapytasz, jak to jest możliwe? Przecież hasło do swojego konta pamiętasz tylko Ty lub masz je zapisane bezpiecznie w swoim menedżerze haseł.

Tutaj cyberprzestępcom z pomocą przychodzi najczęściej stosowana metoda do inicjowania ataków na systemy informatyczne i ich użytkowników – phishing, inaczej podszywanie się.

Co to jest phishing?

Phishing (podszywanie się) definiujemy jako próbę kradzieży tożsamości. Definicja wywodzi się stąd, że przestępcy próbują podszywać się w korespondencji pod konkretne osoby np. prezesa zarządu, pracownika banku czy firmę kurierską. Częstym scenariuszem jest podszywanie się pod osoby, których imię i nazwisko, stanowisko, zakres obowiązków itp. są dostępne publicznie, np. w serwisach społecznościowych.

Często spotykanymi rodzajami phishingu są fałszywe e-maile, SMS-y, czy wiadomości w komunikatorach internetowych. Oszuści często podszywają się pod firmy kurierskie, dostawców usług telekomunikacyjnych, energii elektrycznej, firmy windykacyjne. Do niektórych z nich wielu z nas się już przyzwyczaiło.

Czy jesteśmy odporni na próby oszustwa w Internecie?

Najprawdopodobniej posiadasz pewien rodzaj odporności na te komunikaty phishingowe oraz odróżniasz typowe „złodziejskie” wezwania do działania (ang. CTA call to action). Oczywiście przestępcy mają swoje opracowane CTA, działające na podobnej zasadzie jak te w komunikatach marketingowych.

Weź pod uwagę to, że przesadna pewność siebie może być zgubna. W końcu każdy czasami może być zmęczony, rozkojarzony lub reagować zbyt pochopnie na pojedyncze sytuacje.

Jak nie dać się zhakować?

Pamiętaj o następujących zasadach:

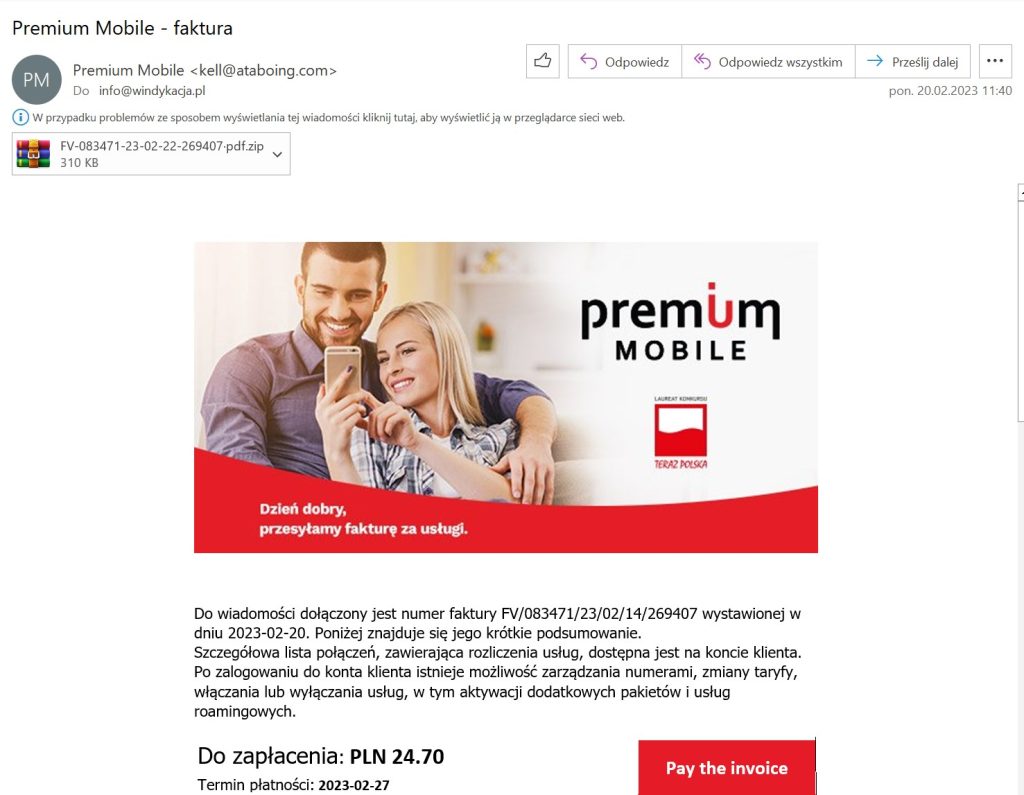

- Zwróć uwagę na nadawcę wiadomości? Przestępcy nie zawsze starannie podmieniają pole „od” w wiadomości. W takim przypadku od razu możesz zdemaskować oszustwo. Na Rysunku 1 od razu widać, że nadawca używa domeny nadawcy niegodnej z prezentowaną w e-mailu marką.

- Uważaj na linki, które dostajesz w wiadomościach. Mogą one prowadzić do stron, ze złośliwym oprogramowaniem (tzw. wirusami). Możesz bez kliknięcia, podejrzeć gdzie prowadzi link — po prostu najedź na niego myszką. W jednym z pól na ekranie pojawi się podgląd linku. Dopiero po zbadaniu jego wiarygodności zdecyduj się na kliknięcie.

- Regularnie korzystasz z usług i otrzymujesz elektroniczne faktury i inne powiadomienia. Jeśli nie jesteś pewny reputacji otrzymanej wiadomości, zaloguj się do panelu obsługi klienta danego dostawcy usług. Samodzielnie pobierz fakturę lub sprawdź informację, której dotyczył wysłany komunikat.

- Uważaj na załączniki w wiadomościach. Na Rysunku 1 widać plik, który ma tylko w nazwie pdf. Jest to faktycznie plik archiwum .zip, zawierający złośliwy program.

- Symbol kłódki w adresie przeglądarki gwarantuje bezpieczeństwo transmisji w internecie. Nie zawsze jednak oznacza wiarygodność i zaufanie. Przestępcy często korzystają z szyfrowanej transmisji i „kłódki”.

- Zwracaj szczególną uwagę, z jaką domeną łączy się Twoja przeglądarka internetowa, kiedy logujesz się do systemów w sieci. Więcej na temat oszustw z użyciem domen, przeczytaj koniecznie artykuł na blogu Domeny.tv: Oszustwa w Internecie przy wykorzystaniu domen. Jak się bronić?.

- Kryterium oceny wiarygodności wiadomości może być jakość treści. Błędnie napisane teksty, niestaranna grafika i układ treści świadczą o braku wiarygodności. Pamiętaj jednak, że zdarzają się również wiadomości phishingowe zredagowane dosyć starannie.

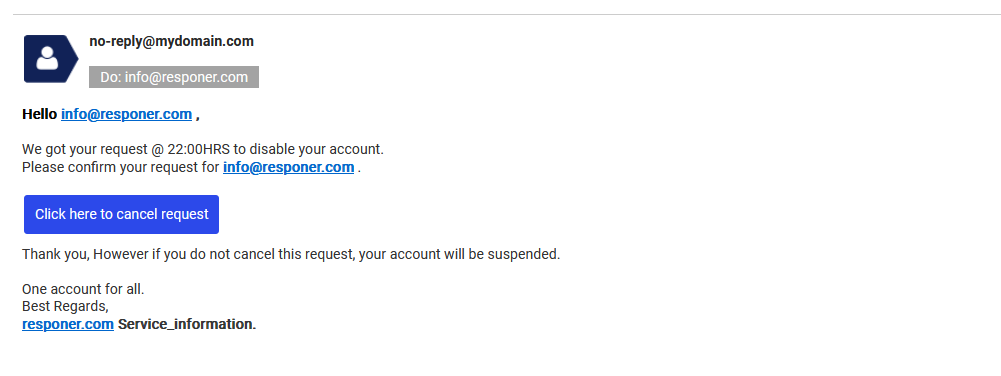

Fałszywe powiadomienia o zmianie hasła

Niezwykle niebezpieczną metodą phishingu, którego celem może być przejęcie konta, jest podszywanie się pod komunikaty wysyłane przez narzędzia, z których korzystasz regularnie w swojej pracy. Są to między innymi systemy poczty elektronicznej, zarządzania stroną www (CMS), zarządzania relacjami z klientami CRM, serwisy chmurowe znanych dostawców np. Microsoft 365 i inne często używane w biznesie narzędzia online.

Czasami można odnieść wrażenie, że cyberprzestępcy kierują się zasadą: Nie znasz hasła? Zapytaj! Phishing telefoniczny to również jedna z przestępczych metod. Łatwiej jednak podjąć próbę wyłudzenia danych do logowania, przy pomocy wiadomości mailowej lub SMS-a.

Cyberprzestępcy podszywają się w taki sposób, aby ich ofiara odniosła wrażenie, że dostaje wiadomości systemowe, które podpowiadają, w jaki sposób rozwiązać problem z hasłem. Mają one skłonić do kliknięcia w link, który prowadzi do fałszywego okna logowania. Tam z kolei ofiara oszustwa podaje swoje dane logowania, które zostają zapisane w przestępczej bazie danych. Aby uśpić naszą czujność, zdarza się, że po przejęciu hasła możemy zostać zalogowani przy jego pomocy do właściwego systemu. W takim przypadku odnosimy wrażenie, że nic się nie stało.

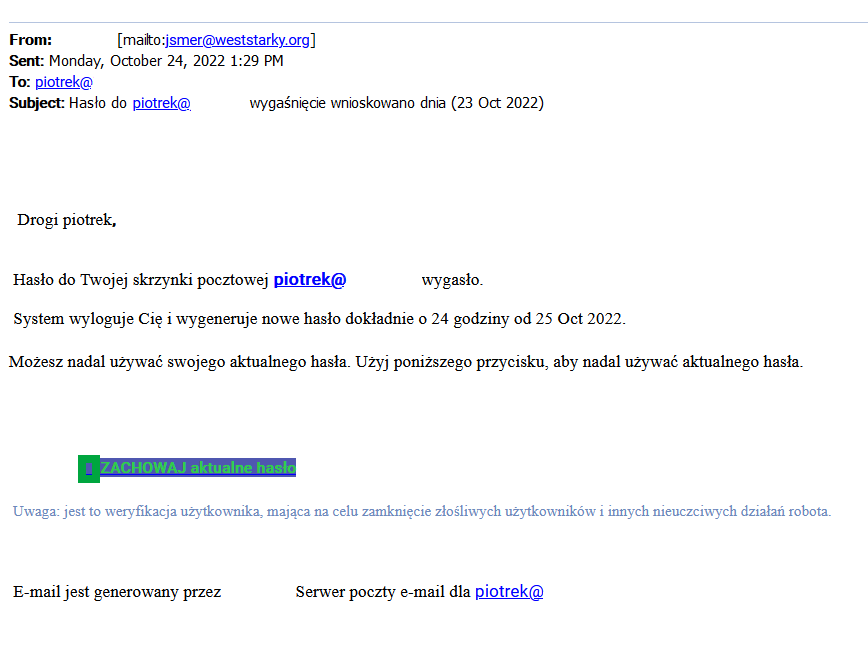

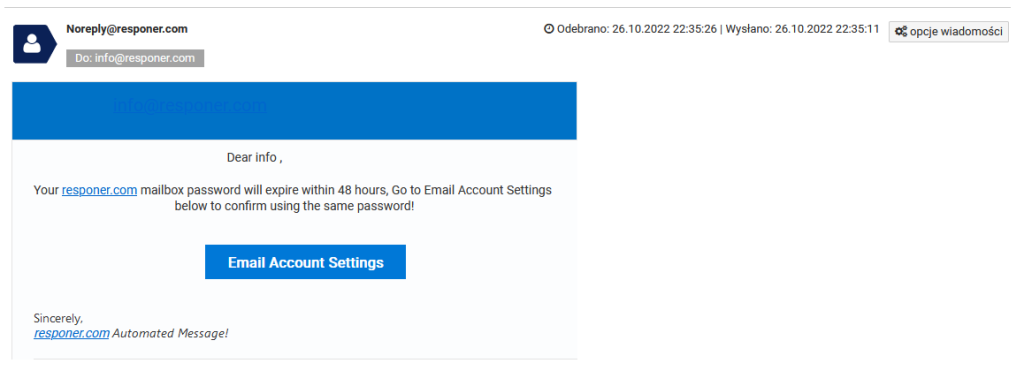

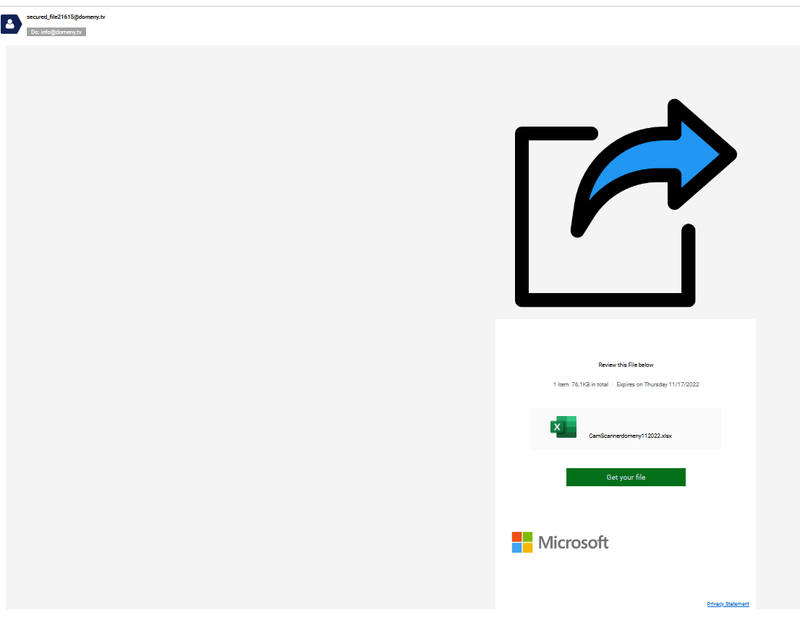

Rysunek 2 pokazuje przykład phishingu, podszywający się pod komunikat o wygaśnięciu hasła z systemu pocztowego. Link w wiadomości prowadzi do witryny wyłudzającej hasła. Zwróć uwagę, na to, że pole „od” (from) demaskuje oszustwo. Jest tam podany mail w przypadkowej domenie.

Warto zaznaczyć, że zgodnie z wytycznymi zespołu bezpieczeństwa CERT Polska, działającego przy instytucie NASK prowadzącego rejestr polskich domen, cykliczna zmiana hasła nie jest traktowana jako znaczący czynnik podnoszący bezpieczeństwo. Aby dowiedzieć się więcej, o zaleceniach dotyczących haseł poczytaj poradnik: CERT Kompleksowo o hasłach. Najważniejsze, aby hasło było długie (minimum 12 znaków), unikalne i różne w każdym miejscu w sieci (rekomendowane jest stosowanie programu zarządzającego hasłami).

W jaki sposób zmieniać hasło?

Zamierzasz zmienić hasło do serwisu? Wejdź bezpośrednio na stronę, przy pomocy której logujesz się do usług. Po zalogowaniu się użyj odpowiedniej opcji do zmiany hasła. W przypadku problemów z logowaniem wykorzystaj opcję resetu hasła, dostępną na stronie dostawcy usług. Kliknij link w mailu, tylko w przypadku, kiedy sam uruchomiłeś opcję zmiany hasła.

Pamiętaj, że treści zachęcające do podjęcia akcji związane z Twoimi dostępami do usług mogą być formułowane w różny sposób. Ich forma może być dopracowana i przypominać komunikaty systemowe, które otrzymujesz.

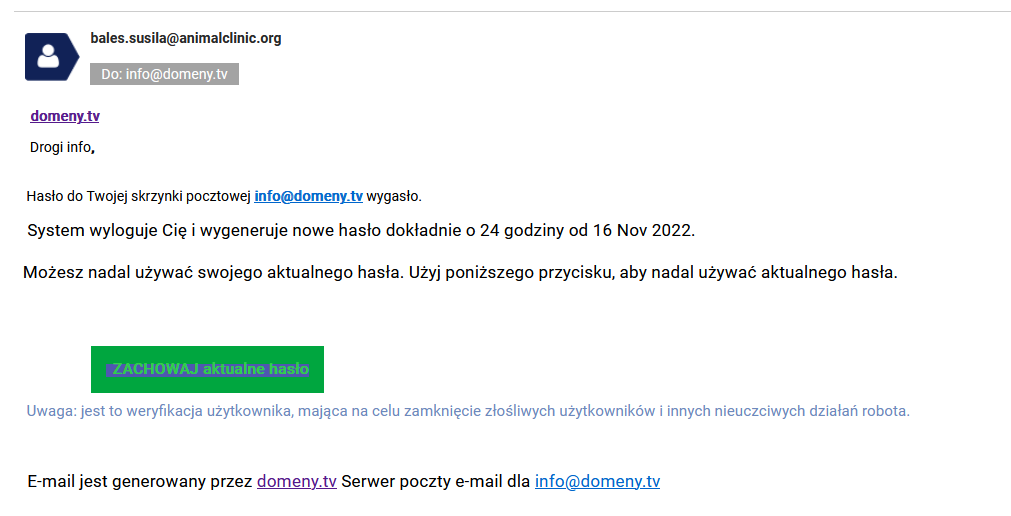

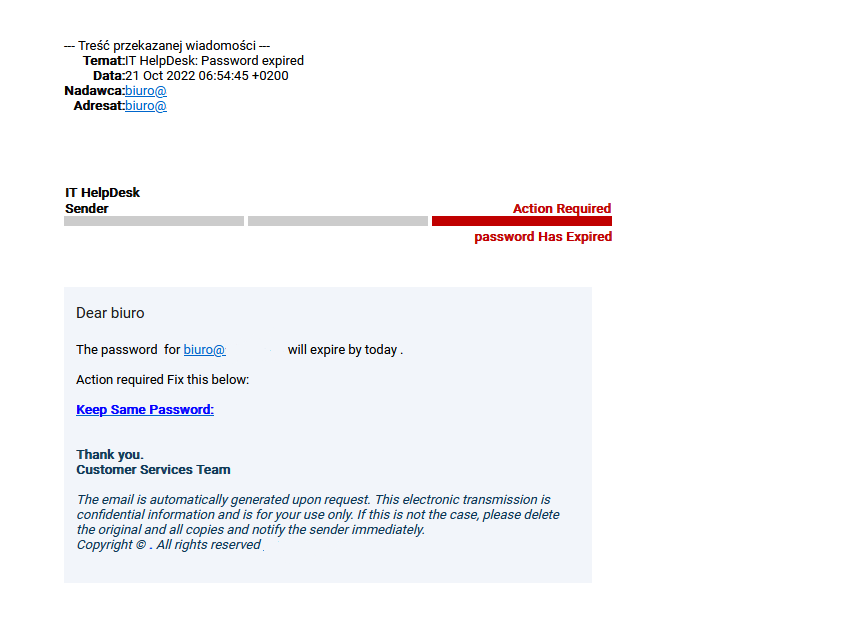

Na Rysunku 3 przedstawione jest nieco inaczej sformułowane oszustwo ATO. Scenariusz oszustwa związany ze zmianą hasła może być również realizowany przez podszycie się pod dział wsparcia klienta. Na Rysunku 3, widzimy powiadomienie mailowe o tym, że hasło wygasa dzisiaj. Według komunikatu istnieje możliwość zachowania hasła pod warunkiem kliknięcia komunikatu „Zachowaj to samo hasło”, który przekierowuje do witryny wyłudzającej dostępy do konta pocztowego.

Phishing – fałszywe wiadomości o problemach z dostarczaniem poczty

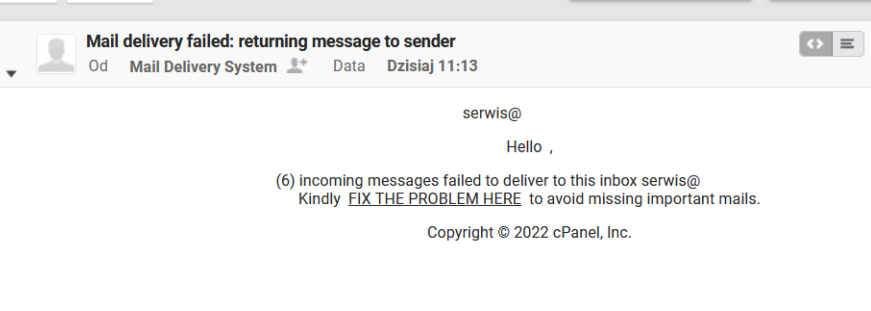

Powodem do uruchomienia złośliwego programu (popularnie zwanego wirusem), prowadzącego do wyłudzenia hasła, mogą być „problemy” związane z fałszywymi komunikatami o niedostarczeniu wiadomości NDR (ang. non-delivery report) – jak na Rysunku 5. Autor komunikatu informuje o rzekomym problemie z dostarczeniem wiadomości i prosi o jego rozwiązanie. Po kliknięciu linka do „rozwiązania problemu” pokaże się fałszywe okno logowania do poczty.

Wiedz, że komunikaty NDR generowane przez systemy pocztowe, zawierają tylko informacje o niedostarczeniu i potencjalnej przyczynie. Nie da się rozwiązać tego typu problemów, poprzez kliknięcie linku. W takich przypadkach sprawdź, czy nie zrobiłeś literówki w adresie lub przyczyną nie jest zbyt duży załącznik. W przypadku kiedy nie jesteś w stanie samodzielnie rozwiązać problemu, należy się zwrócić do pomocy technicznej dostawcy lub adresata poczty.

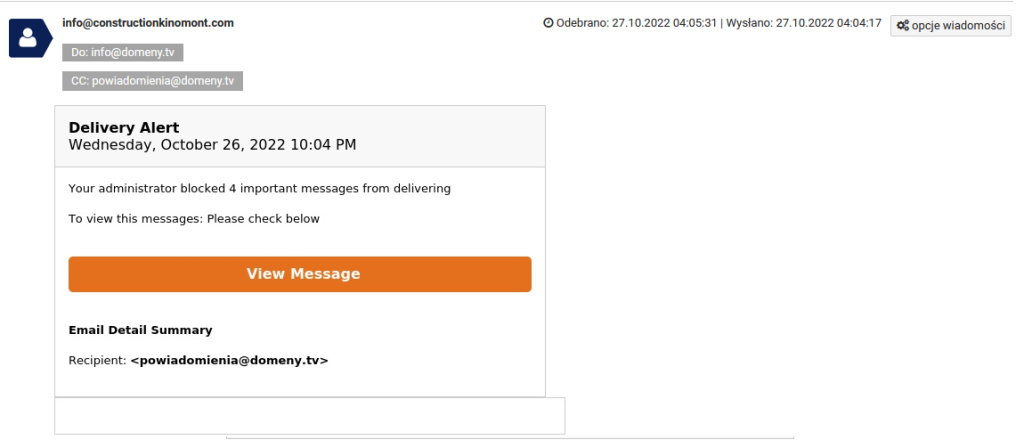

Ciekawym przypadkiem jest komunikat jak na Rysunku 5, o zatrzymaniu wiadomości w kwarantannie (ich zablokowaniu). Komunikat sugeruje możliwość przejrzenia tych wiadomości po kliknięciu przycisku. Domyślasz się już, że link przypisany do przycisku prowadzi do fałszywego okna logowania do systemu poczty.

Mechanizm kwarantanny z samodzielną obsługą przez użytkownika poczty to nie jest powszechna praktyka. Twój dostawca poczty najprawdopodobniej nie stosuje takiego rozwiązania.

Najczęściej rolę kwarantanny dla wiadomości pełni folder „spam” czy „wiadomości śmieci”. Możesz sięgnąć do niego samodzielnie i ocenić, czy nie ma tam jakieś przydatnej wiadomości, przypadkowo zakwalifikowanej jako spam. Pamiętaj, że sprawdzając, czy przypadkowa wiadomość nie została zablokowana, logujesz się do poczty narzędziami dedykowanymi do jej obsługi, dostarczonymi przez dostawcę poczty. I w tym przypadku zasada nieklikania w podejrzane linki z wiadomości pocztowych jest również fundamentalnie ważna.

Phishing – fałszywe wiadomości z systemu CRM

Wspomniałem już wcześniej, że przestępcze wezwania do działania CTA są szczególnie niebezpieczne, kiedy następuje próba podszycia się pod systemy, których używamy na co dzień w biznesie lub tych używanych przez naszych współpracowników.

Na Rysunku 7 widnieje wiadomość mailowa podszywająca się pod system CRM Responer (system zarządzania relacjami z klientami — ang. customer relationship management).

Wezwanie do działania jest dość standardowe tak jak we wcześniej prezentowanych przypadkach: „Twoje hasło wygaśnie w ciągu 48 godzin, potwierdź używanie tego samego hasła na swoim koncie”. W takich przypadkach podszywanie się pod używany przez nas system może uwiarygodnić taką wiadomość.

Szczególnie niebezpieczne są informacje phishingowe o braku dostępu do usług i konieczności bardzo szybkiej reakcji — jak na Rysunku 8 np. wycofania „przypadkowego” zlecenia blokady konta. Pod wpływem emocji możesz łatwo dać się „złowić” na taki komunikat i przekazać dostęp do konta cyberprzestępcom.

Brak dostępu do narzędzi oznacza przestój w pracy i potencjalne straty finansowe. W razie wątpliwości koniecznie skontaktuj się z Biurem Obsługi Klienta, wykorzystując oficjalne kanały komunikacji (z których zwykle korzystasz). Oczywiście nie klikaj w link.

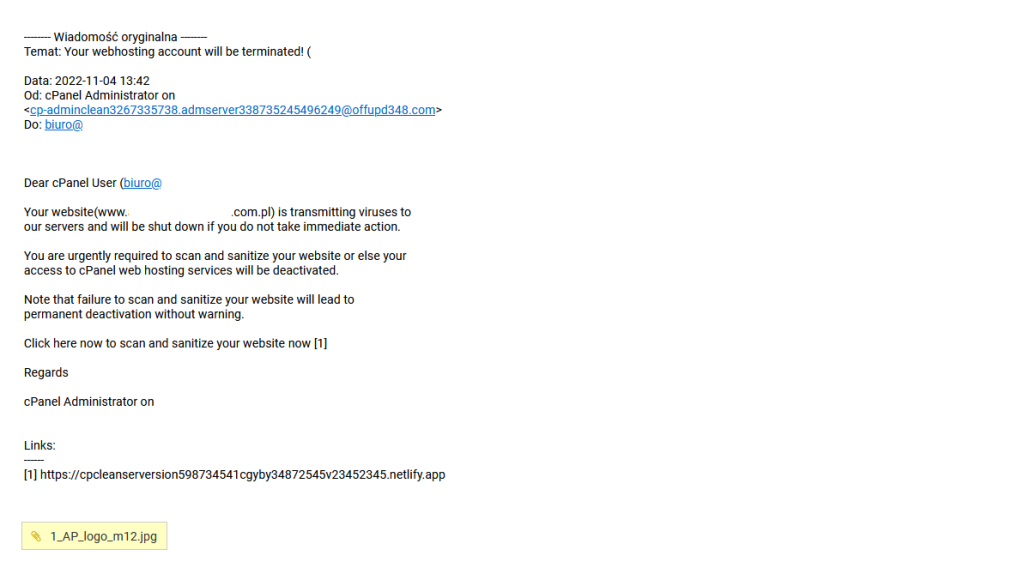

Podszywanie się — powiadomienia o rzekomych wirusach z systemu zarządzania hostingiem

Na Rysunku 9 przedstawiamy nieco odmienny scenariusz ataku. Fałszywy komunikat podszywający się pod system zarządzania hostingiem cPanel. Wiadomość próbuje nas przekonać o problemach z wirusami na stronie www. W załączniku złośliwe oprogramowanie, podane „w opakowaniu” systemu antywirusowego.

Jedna z najważniejszych zasad zachowania bezpieczeństwa systemów informatycznych: nigdy nie pobieraj oprogramowania zapewniającego bezpieczeństwo z przypadkowych źródeł.

W tym przypadku strony www skanowanie musi być uruchomione po stronie serwera, a nie na naszym komputerze.

W przypadku problemów z bezpieczeństwem strony zleć usługę usuwania wirusów i zabezpieczenia oprogramowania specjalistom z firmy hostingowej np. MSERWIS.

Jak zadbać o bezpieczeństwie swojej strony www koniecznie poczytaj w artykule: Jak w MSERWIS.pl dbamy o bezpieczeństwo danych klientów?.

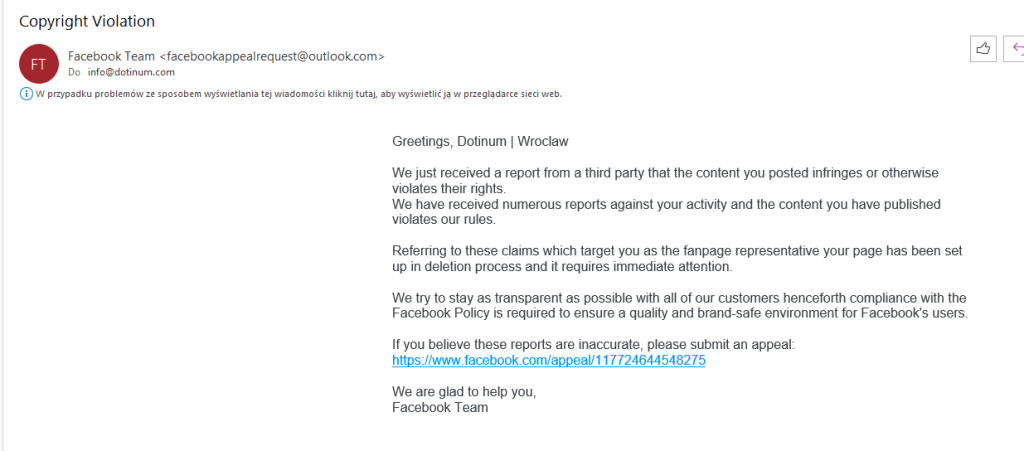

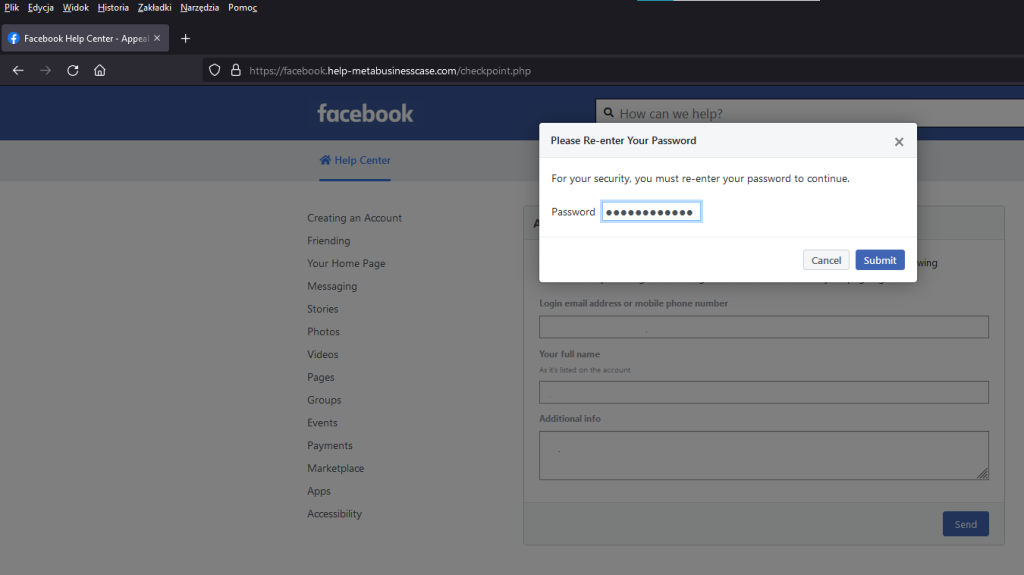

Phishing – podszywanie się pod Facebooka

Ataki związane z przejęciem konta, dotyczą również mediów społecznościowych. Przestępcy podejmują próby przejęcia konta np. do Facebooka najczęściej, aby go używać do dystrybucji fałszywych informacji i konkursów. Mogą również, podjąć próby przesłania linków do złośliwych programów poprzez wiadomości błyskawiczne w Messenger. Znane są również przypadki przejęcia dostępu do systemu reklamowego Facebooka i zlecenia za pieniądze ofiary kampanii realizujących cele cyberprzestępców. Przykłady takiego działania pokazuje Rysunek 10.

W tym przypadku dostajemy wiadomość o wysłanym do nas raporcie na temat aktywności na Facebooku, która rzekomo jest niezgodna z polityką tego portalu społecznościowego. Link w fałszywej wiadomości prowadzi do strony jak na Rysunku 10 wyłudzającej dane do logowania.

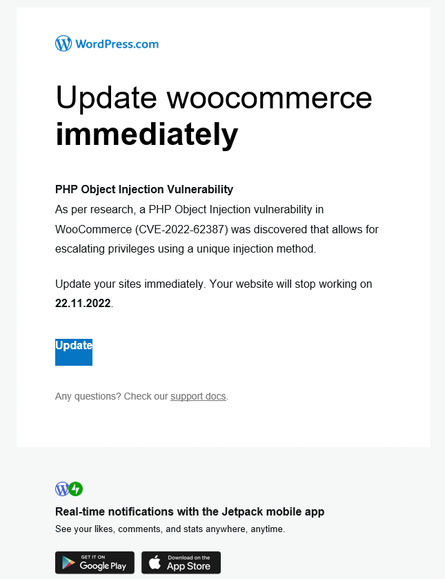

Podszywanie się pod komunikaty o aktualizacji oprogramowania

Aktualizowanie oprogramowania strony www jest fundamentalnie ważne w procesie utrzymania bezpieczeństwa strony. Ten fakt próbują również wykorzystać cyberprzestępcy. Rysunek 12 pokazuje komunikat o rzekomym wyłączeniu strony www opartej o CMS WordPress w przypadku braku aktualizacji wtyczki WooCommerce.com, która obsługuje sklep internetowy.

Pamiętaj o tym, że nowe wersje WordPressa obsługują najważniejsze aktualizacje w automatyczny sposób.

Jeśli zarządzasz tym procesem lub go kontrolujesz ważne, abyś wykonywał to po zalogowaniu się do panelu administracyjnego strony (systemu CMS) i nigdy nie inicjował takich działań, klikając linki w wiadomościach mailowych.

Phishing – próby przejęcia konta do usług chmurowych

Współcześnie usługi chmurowe to zestaw aplikacji. Dlatego dostępy do nich stały się atrakcyjnym trofeum dla cyberprzestępców. Cenne dane, które można wykorzystać lub sprzedać są nie tylko w poczcie, ale przede wszystkim na dyskach chmurowych (np. OneDrive) oraz witrynach pracy grupowej.

Rysunek 12 pokazuje próbę przejęcia konta Microsoft 365 poprzez zachętę do otwarcia i sprawdzenia zawartości pliku. Typowy scenariusz przejęcia dostępu do konta przebiega w taki sposób, że po kliknięciu linku do pliku, pokazuje się okno z komunikatem, że plik znajduje na dysku chmurowym OneDrive. Przestępcy oczekują, że podasz login i hasło do konta Microsoft, aby zobaczyć te pliki i uda im się przejąć Twoje dostępy.

Klasyka phishingu — problemy z płatnościami i dostawą

Najbardziej typowymi scenariuszami phishingu są informacje o problemach z dostawami zamówień realizowanych za pośrednictwem Internetu i z płatnościami za te zamówienia.

Pamiętaj o tym, że formy i treść tych komunikatów nieustannie się zmieniają. Mogą trafić dokładnie na taki moment, gdzie będziesz oczekiwał realizacji zamówienia złożonego za pośrednictwem Internetu.

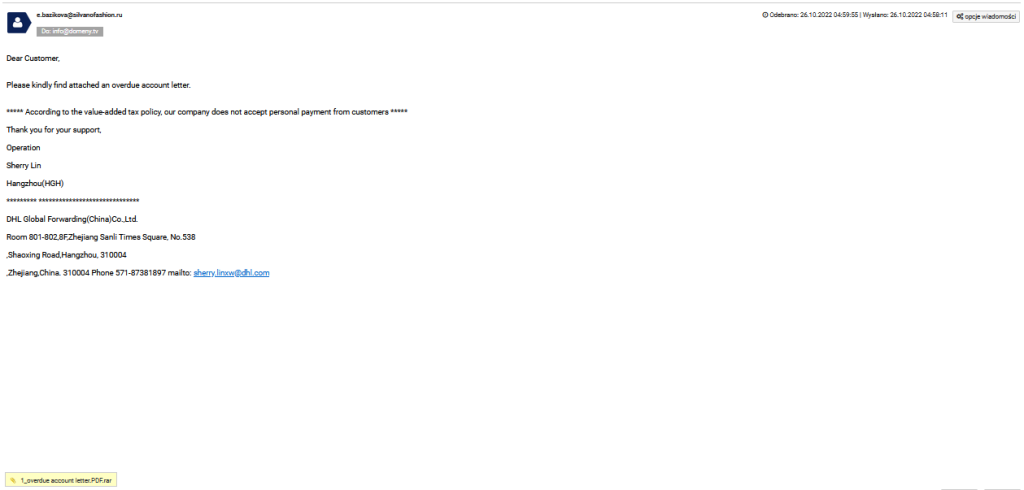

Na Rysunku 14 jest przykład wiadomości podszywającej się pod firmę kurierską o rzekomych problem z dostawą z Dalekiego Wschodu. Załącznik zawiera złośliwe oprogramowanie.

Podszywanie się pod dostawców produktów i usług, czyli oszustwo „na fakturę”

Kiedy próbuję wymienić, pod kogo podszywają się przestępcy, ciężko jest przedstawić kompletną listę. Wynika to z tego, że przestępcze kreacje wiadomości phishingowych, które wykorzystują różne elementy tzw. inżynierii społecznej, cały czas ewoluują. Najczęściej są „faktury”, „rozliczenia”, „przesyłki”. Nie jesteśmy w stanie przewidzieć wszystkich możliwych scenariuszy, które pojawią się w przyszłości.

Potrzebna jest świadomość zagrożeń wynikających z phishingu (e-mail, SMS, wiadomość w komunikatorze) jako metody inicjowania ataku na firmy i osoby prywatne.

Nigdy nie podejmuj działań w pośpiechu oraz pod wpływem emocji. Zmianę hasła oraz inne elementy konfiguracji konta, wdrażaj tylko po wejściu na stronę narzędzi administracyjnych, a nie po kliknięciu linka w wiadomości mailowej.

W przypadku wątpliwości co do wiarygodności wiadomości (komunikatów) dotyczących systemów, z których korzystasz, skontaktuj się z odpowiednim działem obsługi klienta.

Komentarze

9 odpowiedzi na “Nie daj się zhackować. Jak rozpoznać phishing?”